Hvis du er en systemadministrator, kan det være at du tænker på sikkerhed som opgaver som at installere sikkerhedsværktøjer, konfigurere dem for at beskytte mod de nyeste trusler, patche servere og endepunkter og genoprette systemer når de får en virus. Det er ikke et simpelt job, men dets parametre er i det mindste ligetil.

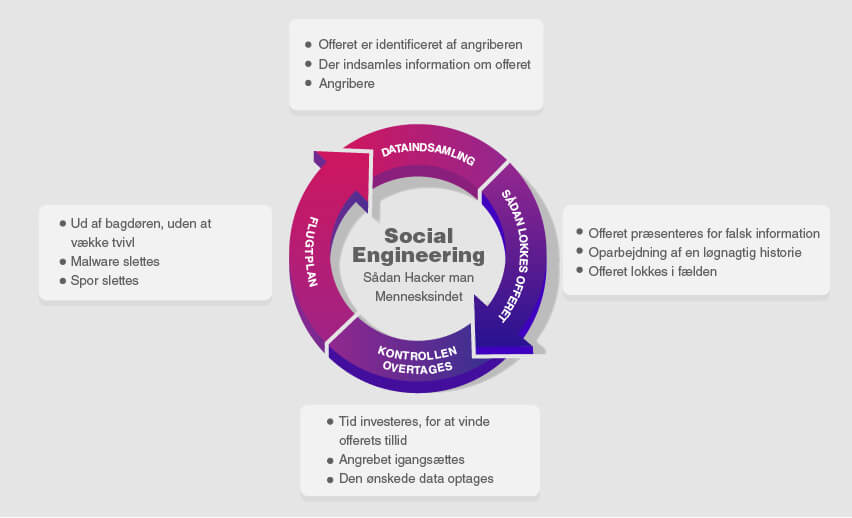

Hvis du laver alt det, gør du stadig kun halvdelen af dit job. Nogle af de mest effektive cyberangreb du nogensinde støder på, er ikke målrettet mod hardware eller software – de er målrettet mod mennesker. Socialtekniske angreb involverer ofte ikke mere end en telefon eller en e-mail-konto.

Socialtekniske angreb kan ske på følgende måde: For det første vil en angriber ringe eller sende en e-mail til en kundesupport, og lade som om de er deres offer. Det vil sige, at de lader som om de har glemt deres adgangskode, og de vil som regel opbygge en troværdig historie herom. De vil bruge dette til at overbevise en kundeservicerepræsentant om, at ændre ofrets registrerede e-mailadresse til en adresse der tilhører angriberen, og derefter få en kode til nulstilling af adgangskode sendt til den pågældende adresse. Dermed vil angriberen have adgang til ofrets konto.

Hvad er din eksponering for socialtekniske angreb?

Socialtekniske angreb er pålidelige og kræver ingen specielle computerevner. Teknologi kendt som VoIP spoofing gør det muligt for angriberen, at få det til at se ud som om deres opkald kommer fra ofrets telefon – denne teknologi er bred tilgængelig og kræver heller ingen særlige færdigheder. Som sådan er det ikke overraskende, at forekomsten af disse angreb er høj og stigende. I 2017 registrerede 76% af sikkerhedseksperter socialtekniske angreb via telefon eller e-mail, hvor e-mail var det primære benyttelsesmiddel. I 2018 steg tallet til 83%.

Denne stigning i socialtekniske- og e-mail phishing-angreb, har ført til en konstant stigning i højprofilerede hændelser med ofre, som:

- Blackrock

Verdens største aktivforvalter var offer for et angreb fra en miljøaktivist, der lurede både Financial Times og CNBC. Aktivisten udsendte en ekstremt overbevisende falsk pressemeddelelse, der sagde at firmaet skiftede retning og ville koncentrere sig om en miljøforvaltnings portefølje, hvilket forårsagede en kort forvirring. - Kryptovaluta

Brugere af digitale tegnebøger til en kryptovaluta kendt som Ethereum, modtog phishing-angreb forklædt som falske fejlmeddelelser. Disse havde form som en e-mail, der fik brugere til at installere en patch. I stedet ville det vedlagte link, rent faktisk føre dem til en kompromitteret version af tegnebogens software, der ville lade angriberne høste deres digitale indtjening. - Efterretningstjenester

Tilbage i 2015 var en teenagehacker i stand til at ringe til Verizon, finde personlige oplysninger om John Brennan – tidligere direktør for CIA – og stjæle adgangen til hans AOL e-mailadresse. Denne adresse indeholdt følsomme oplysninger, herunder oplysninger fra direktørens ansøgning om sikkerhedsgodkendelse. Hackeren kunne endda kort tale med Brennan på telefonen. Det tog over to år, før hackeren blev fundet og anholdt.

Disse hændelser viser hvor nemt det er at skabe kaos, ved hjælp af de enkleste værktøjer man kan forestille sig. Hackere kan stjæle penge, narre medierne og stjæle hemmeligheder fra de mest magtfulde personer på jorden, ved hjælp af en telefon og en e-mailadresse.

Beskyt dig mod socialtekniske angreb

Der er to måder at forsvare sig mod socialtekniske angreb på.

Først og fremmest er der teknologi. En løsning kendt som DMARC (Domain-based Message Authentication, Reporting & Conformance) er designet til at registrere og komme e-mails der er falske i karantæne, hvilket betyder at adressen, der er tydelig for modtageren, ikke er den adresse, der faktisk sendte e-mailen. Selv om denne teknologi beskytter et brands forbrugere ved at sikre, at deres e-mails ikke kan bruges til at gøre skade, er indførselshastighederne meget lave – under 50% på tværs af alle brancher bruger denne løsning.

Ud over teknologi er der også adfærd – i dette tilfælde sikkerhedsbevidst træning. Her træner sikkerhedsadministratorer deres medarbejdere ved at teste dem med eksempler på falske e-mails. Målet er at gøre medarbejderne i stand til, at genkende forskellen mellem en falsk e-mail og den ægte e-mail. Sikkerheds bevidsthedstræning er mere effektiv, og det viser sig, at medarbejdere som har modtaget denne træning, er mere end 75% mindre tilbøjelige til at åbne phishing e-mails – men angriberne behøver kun at narre en person, for at forårsage skader.

Når det kommer til stykket, vil skadesreduktion og hurtig reaktion være den bedste beskyttelse mod phishing og socialtekniske angreb. Selvom en bestemt angriber har en meget god chance, for at narre medarbejdere med falske e-mails eller forfalskede telefonopkald, vil gode administratorer stadig være i stand til, at registrere kontoovertagelser når de opstår. Selv om det er nemt for angriberne at stjæle brugerkonti, er det stadig muligt, at begrænse omfanget af den skade de kan forårsage.